03/02/2026

Sabotaż i celowe uszkodzenia na kolei: jak nowoczesna telematyka minimalizuje ryzyko?

Incydenty z końca 2025 roku pokazały, że tradycyjna ochrona szlaków kolejowych to za mało w starciu ze skoordynowaną dywersją. Współczesne zagrożenia – od fizycznego przecinania magistral po cyfrowy paraliż systemów sterowania – wymagają rozwiązań, które reagują, zanim dojdzie do eskalacji.

Dowiedz się, jak zaawansowana telematyka kolejowa od Sprint S.A. wykorzystuje algorytmy AI do eliminacji fałszywych alarmów i w jaki sposób precyzyjna diagnostyka pozwala zlokalizować uszkodzenia sieci z dokładnością do kilku metrów.

30/12/2025

Spoofing głosowy i zaufanie do systemów IVR w dobie AI

Twoja tożsamość głosowa może zostać skradziona w mniej niż 3 sekundy. W dobie AI tradycyjne systemy IVR, oparte wyłącznie na biometrii głosu, stają się łatwym celem dla cyberprzestępców korzystających z technologii deepfake audio. Przeczytaj nasz...

30/12/2025

Defense in Depth i ISA/IEC 62443 – jak budować cyberodporność infrastruktury krytycznej w 2026 roku

W 2025 roku liczba ataków na systemy OT wzrosła o 38 procent. Organizacje przemysłowe coraz częściej sięgają po standard ISA/IEC 62443, który definiuje kompleksowe zasady ochrony środowisk automatyki. Koncepcje Defense in Depth i Defense in...

18/04/2025

Granica pod czujnym okiem –– jak zaawansowane systemy zwiększają bezpieczeństwo

Zaawansowane technologie zmieniają oblicze ochrony granic, wprowadzając rozwiązania, które zapewniają nieprzerwaną kontrolę w najtrudniejszych warunkach. To już nie tylko fizyczna bariera, ale inteligentny system nadzoru, który zabezpiecza nasze terytorium.

29/10/2024

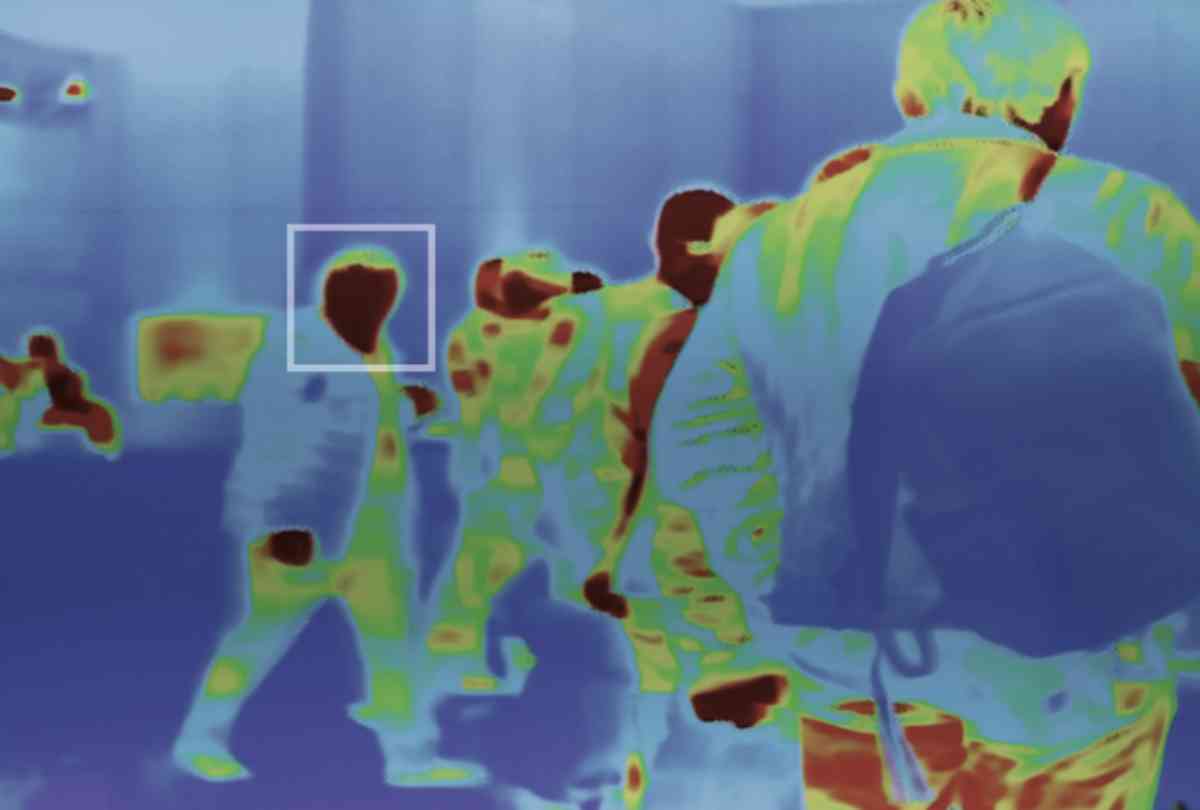

Rola i sposoby wykorzystania kamer termowizyjnych w przestrzeniach publicznych

Termowizja w monitoringu to więcej niż tylko nowoczesna technologia. Jak kamery termowizyjne działają w miejscach o ograniczonym oświetleniu, jak rozpoznają intruzów i dlaczego są niezastąpione w zarządzaniu ryzykiem dla firm i instytucji?